Exemple et utilisation du jeton « Canary »

Instructions

Création et dépôt du jeton « Canary »

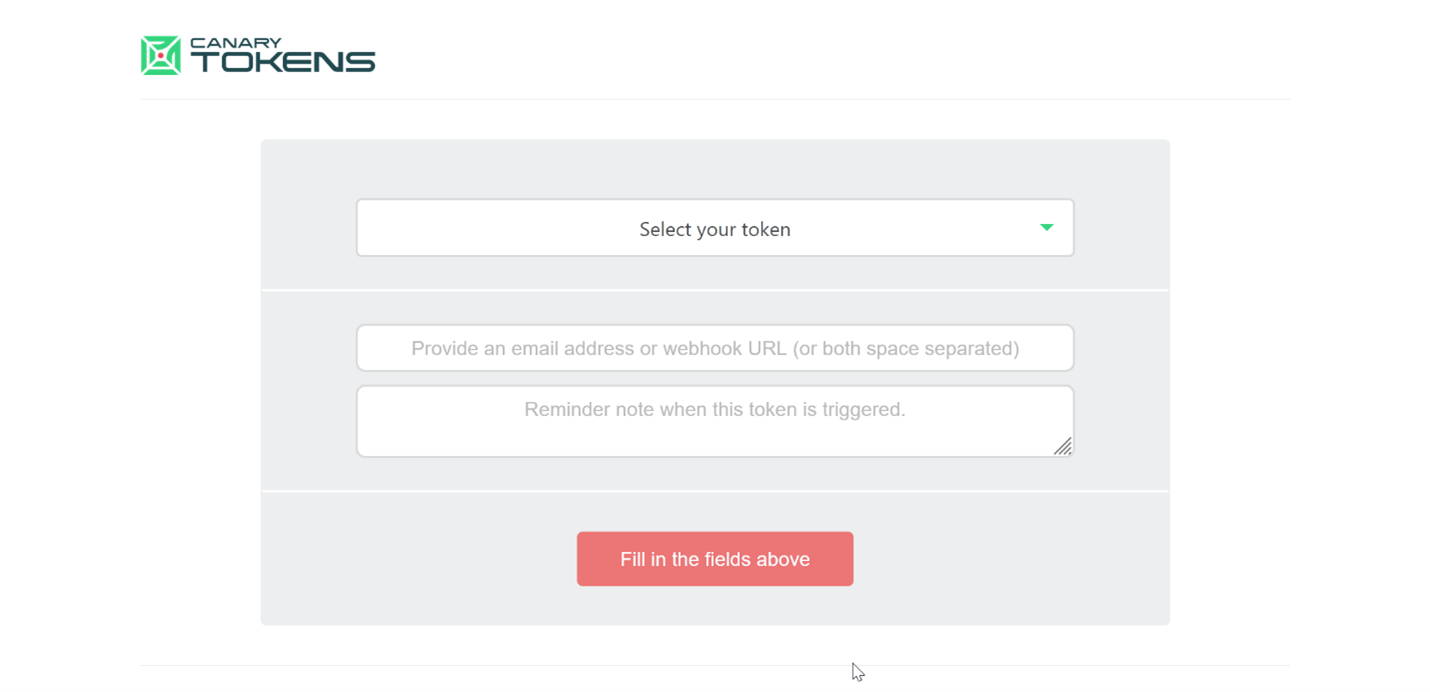

- Aller à https://www.canarytokens.org/generate

- Cliquer sur « Select your token ». Choisissez le type de jeton que vous désirez.

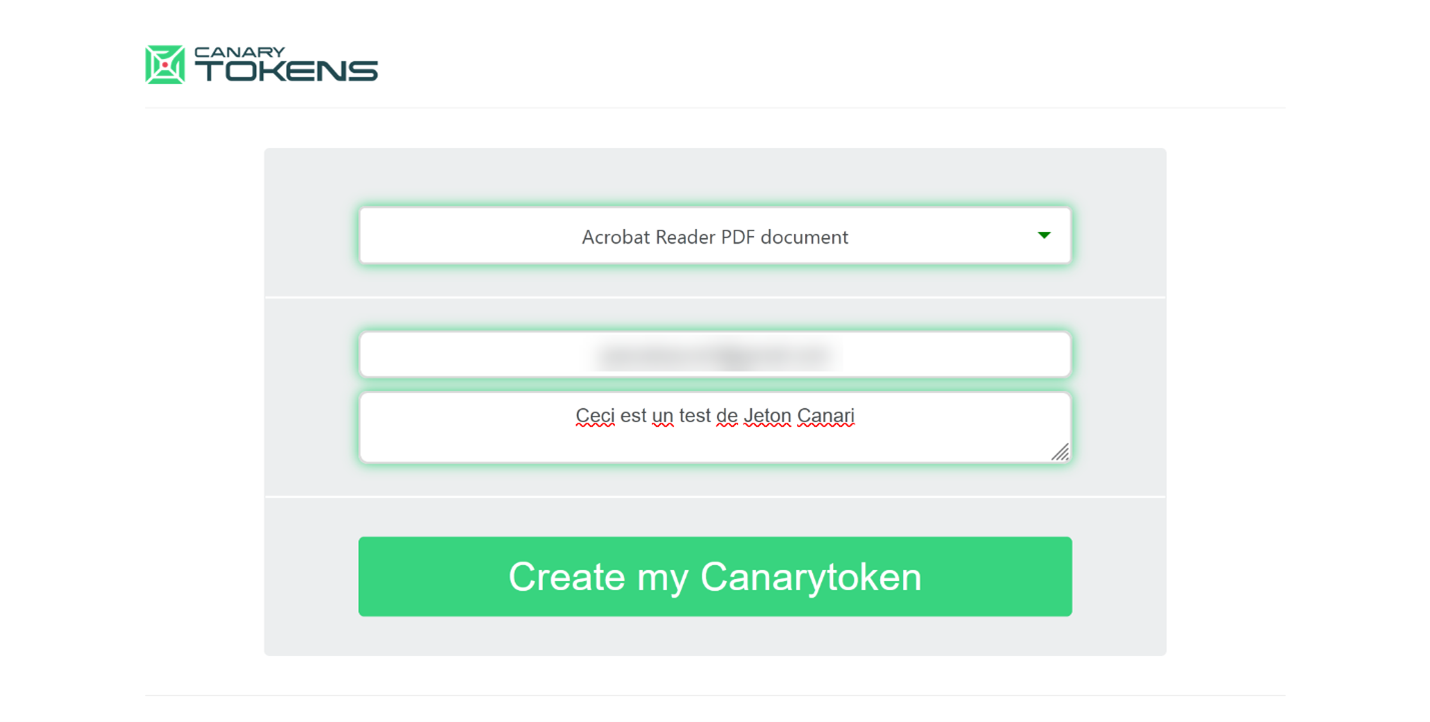

Pour notre démonstration, nous allons choisir la création d’un jeton très simple à partir d’un document de type PDF. Donc sélectionnez « Acrobat Reader PDF document » - Dans la prochaine section appelée « Provide an email address or webhook URL (or both seperated) », nous avons le choix de taper une adresse courriel sur laquelle nous serons alertées ou une adresse URL pour activer un WebHook, mais gardons notre exemple le plus simple possible : choisissez de taper votre adresse courriel sur laquelle vous aller être alerté au moment de l’ouverture du fichier jeton « Canary ».

- Dans la section « Reminder note when this token is triggered », on peut rajouter une note soit de type général ou spécifiant un segment de réseau spécifique où ce jeton a été déposé comme « leurre ».

Ex.: Ceci est un test de jeton « Canary » - Pour terminer la création du jeton, cliquer sur « Create my Canarytoken »

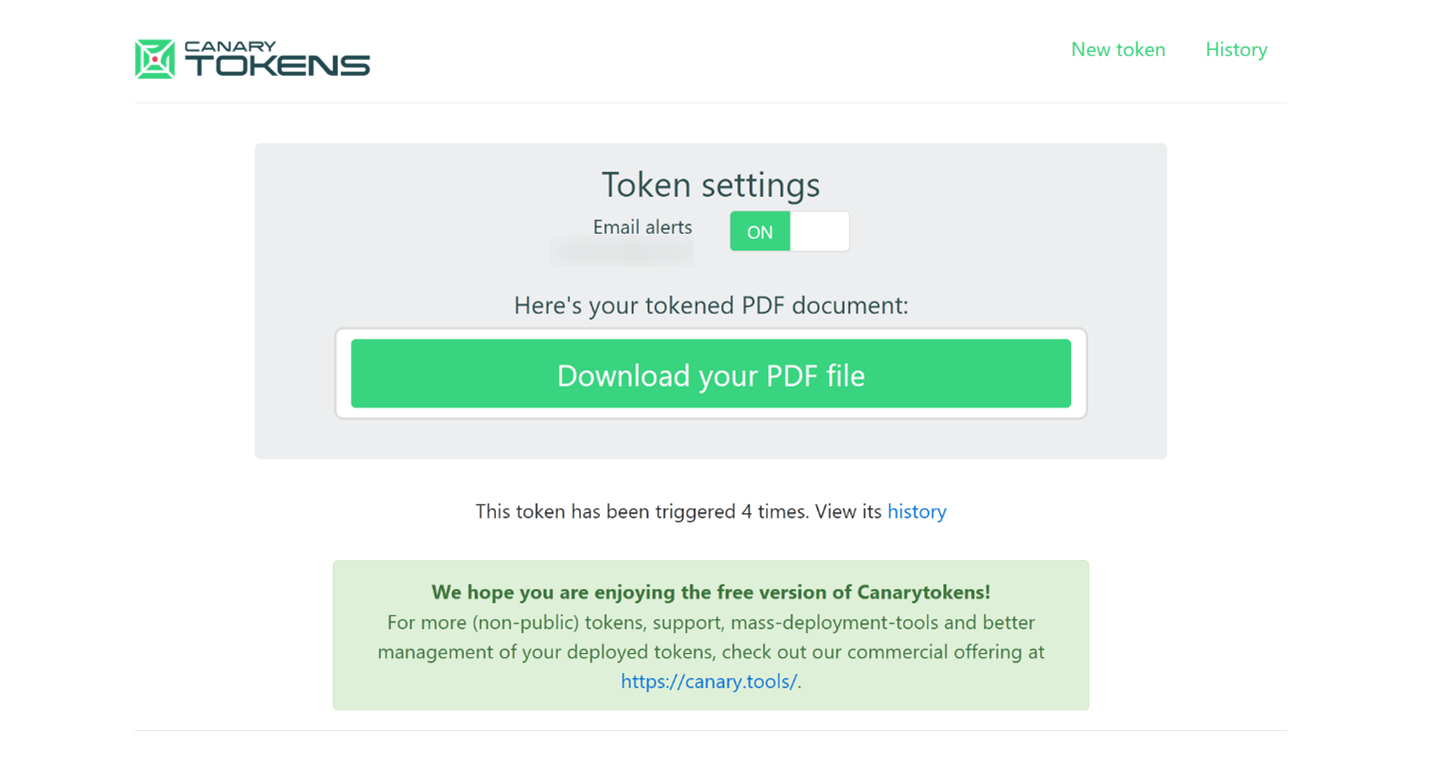

- La page web change et nous pouvons télécharger le jeton « Canary » qui est maintenant encodé avec nos informations ci-dessus et maintenant activé.

Note : certain fureteur Internet manipule et ouvre automatiquement les fichiers PDF ce qui pourrait crée (en théorie) une fausse alarme en activant le jeton de façon prématurée donc désactiver cette fonction d’ouverture automatisée de fichiers PDF dans votre fureteur Internet ou ignorez cette fausse alarme. - Dans mon exemple, le fichier créé avait été nommé « xxxxxxxxxxxxxxxx.pdf » mais c’est le moment de le renommer à un nom très attrayant comme « États Financiers année 2023.pdf »

- Déposez ce fichier hameçon « États Financier année 2023.pdf » dans votre lecteur réseau très bien protégé dont seul un très petit groupe restreint de personnes y ont accès ou même personne.

- Attendez l’alerte de son ouverture illicite par un intrus

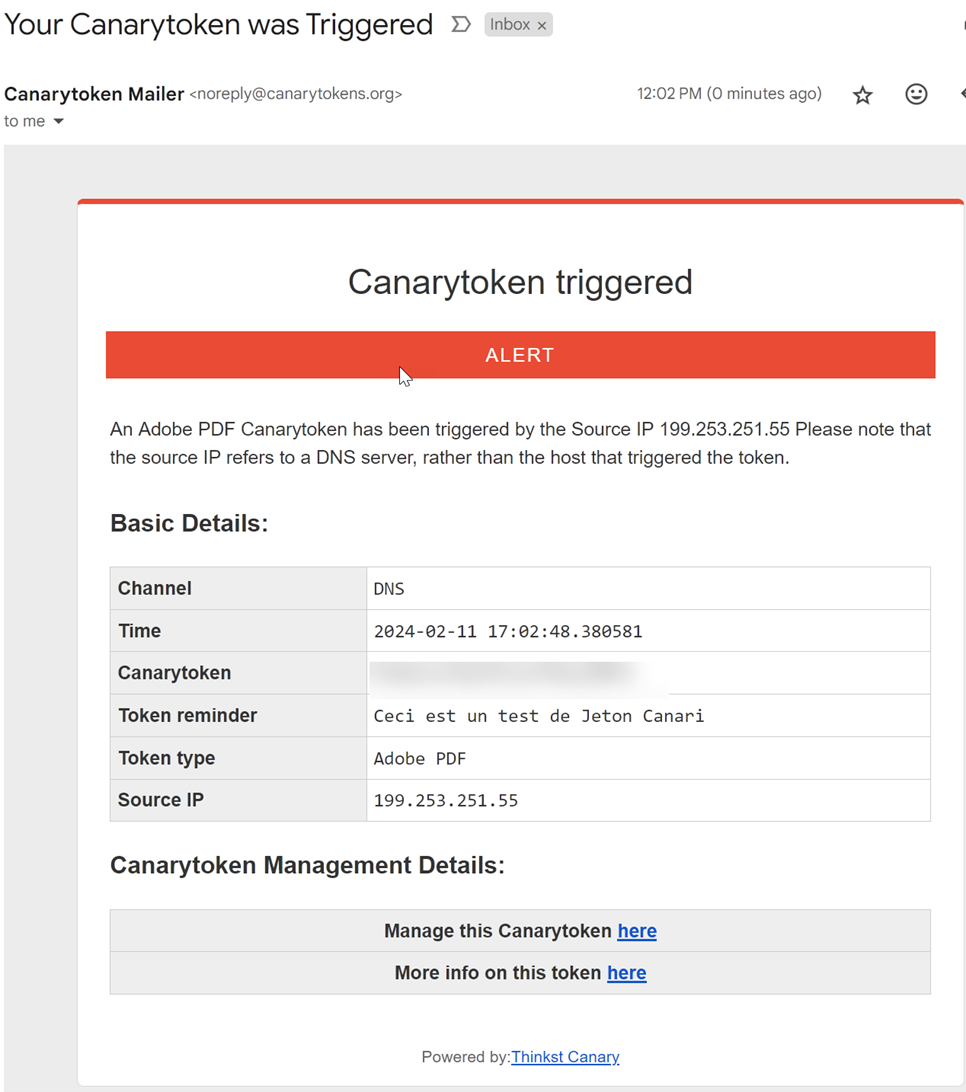

Réception de l’alarme du jeton « Canary »

Au moment de l’ouverture du fichier « Canary », ce fichier envoie un signal au serveur de la compagnie qui gère le site www.canarytokens.org et celui-ci envoie un courriel contenant une alerte avec des détails.

- Channel: Pour aider à déterminer la source qui a ouvert le fichier.

- Time: Avec une très précision – très utile, car il est possible dans certain cas où on peut intégrer ce système anti-intrusion jeton « Canary » avec un SIEM ou une solution EDR, SOAR ou XDR.

- Canarytoken: Ce long code qui est unique – très important et très pratique pour repérer quelle section(s) de notre réseau les intrus sont actifs au moment de l’ouverture du jeton) et surtout aide à une détection plus rapide si nous avons saupoudré notre réseau plein de jetons « Canary ».

- Token Reminder: Information unique et prédéterminée qui aide le repérage du jeton « Canary » durant la phase de détection.

- Token Type: Quel type de fichier ou service qui avait été prédéterminé durant la création initiale du Jeton Canari

- Source IP: Dans ce cas-ci, par la résolution DNS, ce sera l’adresse IP externe de l’ordinateur sur lequel le fichier avait été ouvert (nous assumons une exfiltration avait été faite au préalable)

Plus bas, il y a deux liens Web très intéressants:

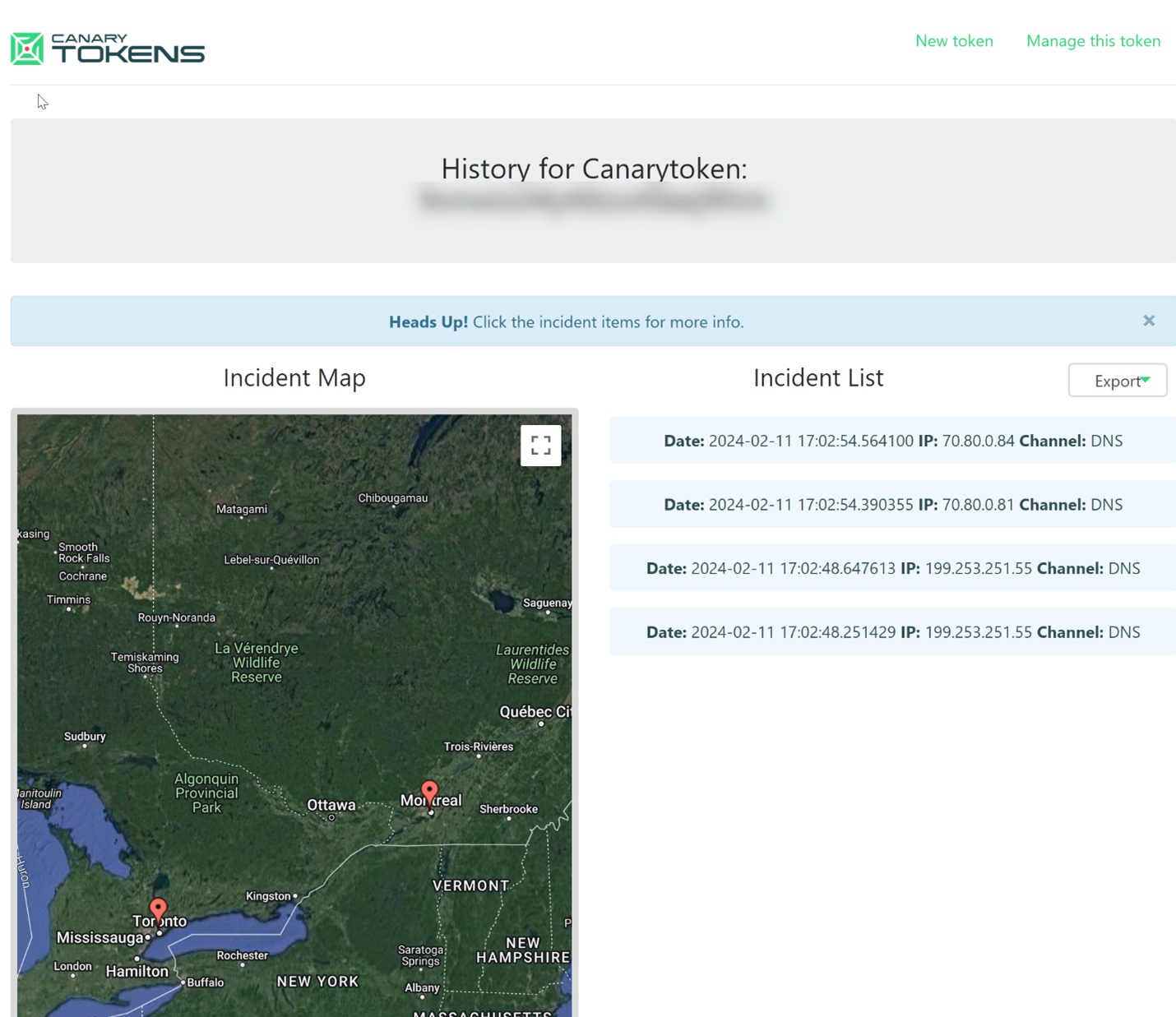

- Manage this Canarytoken here : qui permet d’arrêter ou résumer la réception les alertes courriels et donne un compte du nombre de fois qui le jeton a été activé.

- More info on this token here : donne le code de jeton unique et une liste d’adresses IP d’où le jeton a été activé et leur géolocalisation (basée sur le DNS)

Pour des information et instructions additionnelles sur les jetons « Canary »: https://docs.canarytokens.org/guide/