Comment obtenir les données du SRUM et les interpréter

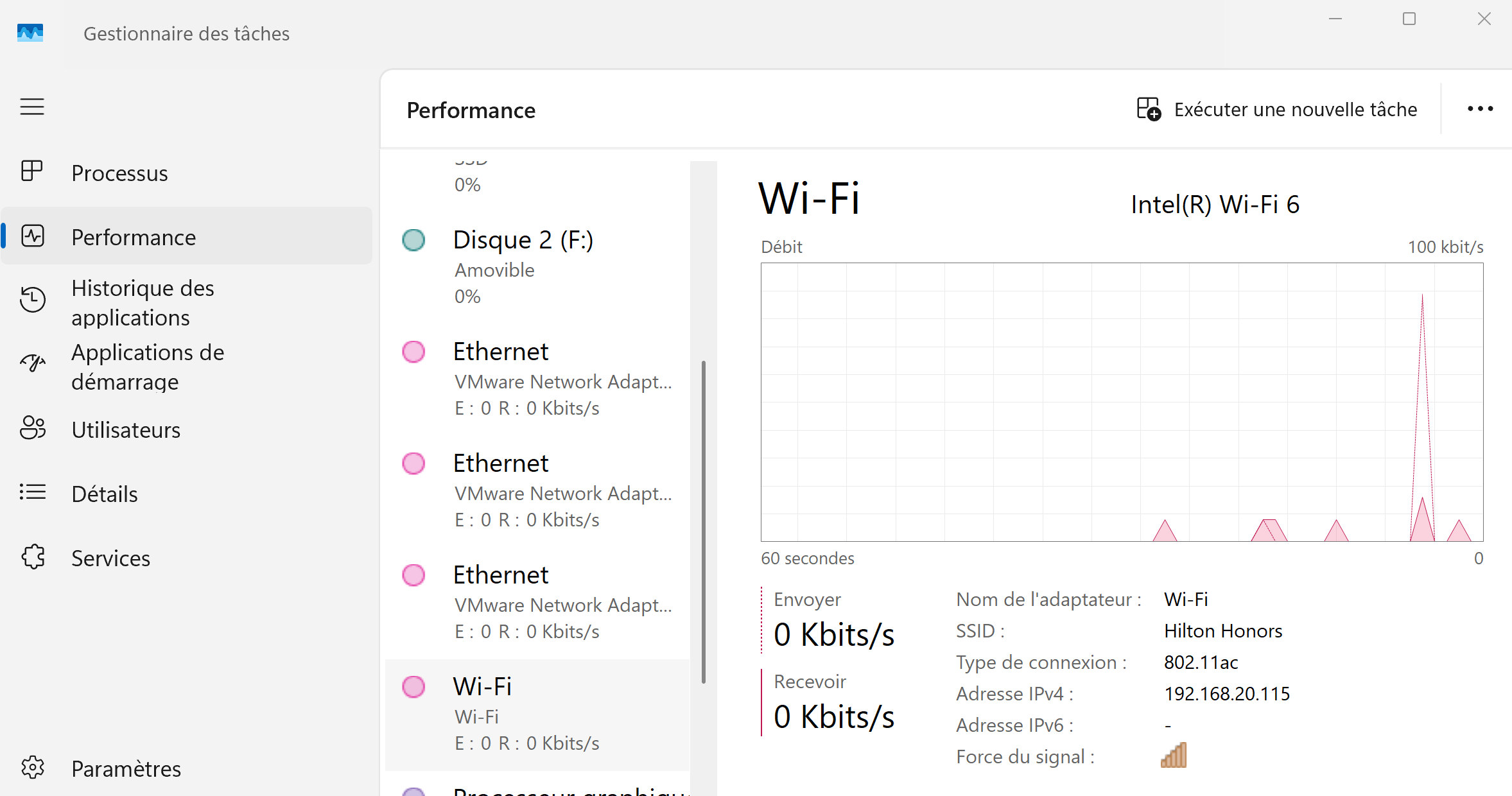

Autant dans des cas d’exfiltration de données que lors de cyberincidents impliquant des applications malicieuses (malware) on doit souvent se lancer dans le vide avec très peu d’information. Heureusement, lorsqu’on a accès à un NDR (Network Detection & Response) ou encore des pare-feu, il peut être possible au minimum d’identifier les actifs qui auraient un volume de trafic réseau sortant anormal.

Depuis Windows 8, il existe une nouvelle fonctionnalité sur le système d’exploitation permettant de suivre les performances réseau, l’utilisation des applications et d’autres éléments de télémétrie.

Ces données sont enregistrées dans un fichier bien précis sur votre disque où votre système d’exploitation se situe, par exemple: C:\Windows\System32\sru\SRUDB.dat

Il est important de noter que l’enregistrement des données dans ce fichier s’effectue chaque heure et à la fermeture du poste. Il est donc possible que les dernières données ne soient pas disponibles si le poste a été mis hors tension directement.

Cela peut rendre l’investigation un peu plus complexe lorsqu’on parle d’exfiltration de données via le Web puisqu’il est plus fréquent, dans la majorité des situations, qu’un utilisateur téléverse des fichiers vers le Web dans le cadre de son travail. Par exemple, un utilisateur envoie des journaux et fichiers de diagnostics à un fournisseur via leur application Web de support et dans la même heure il s’envoie des données de clients sur son système de stockage personnel accessible en ligne, les deux activités seront comptabilisées ensemble dans le SRUM pour l’heure dans laquelle cela s’est déroulé. On reste cependant avec une piste que durant cette heure, il y a eu du trafic sortant utilisant chrome.exe, ceci demeure une belle piste afin de commencer notre investigation avec l’activité Web de cet utilisateur.

Il y a parfois des cas plus « simple » où on peut voir l’application de ce qui semble être la calculatrice Windows qui envoie des données via le réseau, ceci est sans aucun doute un bel exemple pourquoi le SRUM peut vous aider en vous pointant dans une direction dès le départ.

Assez discuté! Passons à l’action et regardons ce que le SRUM sur notre propre appareil peut nous donner comme information! (Si vous avez un Windows à votre disposition)

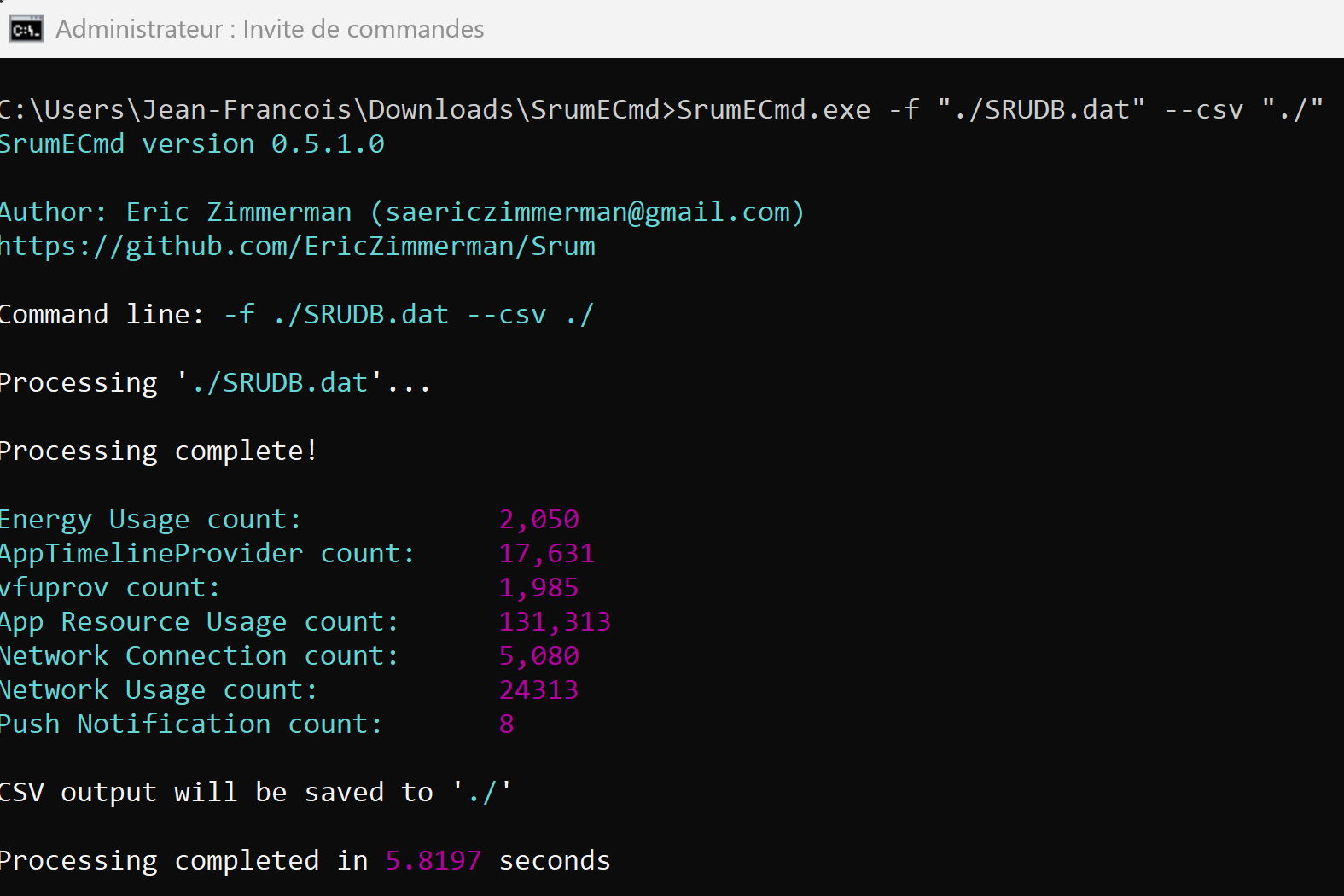

Un outil libre de droits est disponible et offert par Eric Zimmerman: https://download.ericzimmermanstools.com/SrumECmd.zip (version compilée et prête à l’utilisation) & https://github.com/EricZimmerman/Srum (Code source)

Attention: vous ne serez pas en mesure de lancer cet outil sur votre propre fichier SRUDB.dat puisqu’il est normalement en cours d’utilisation. Vous pouvez faire une copie de ce fichier via un outil comme FTK Imager afin de l’exporter.

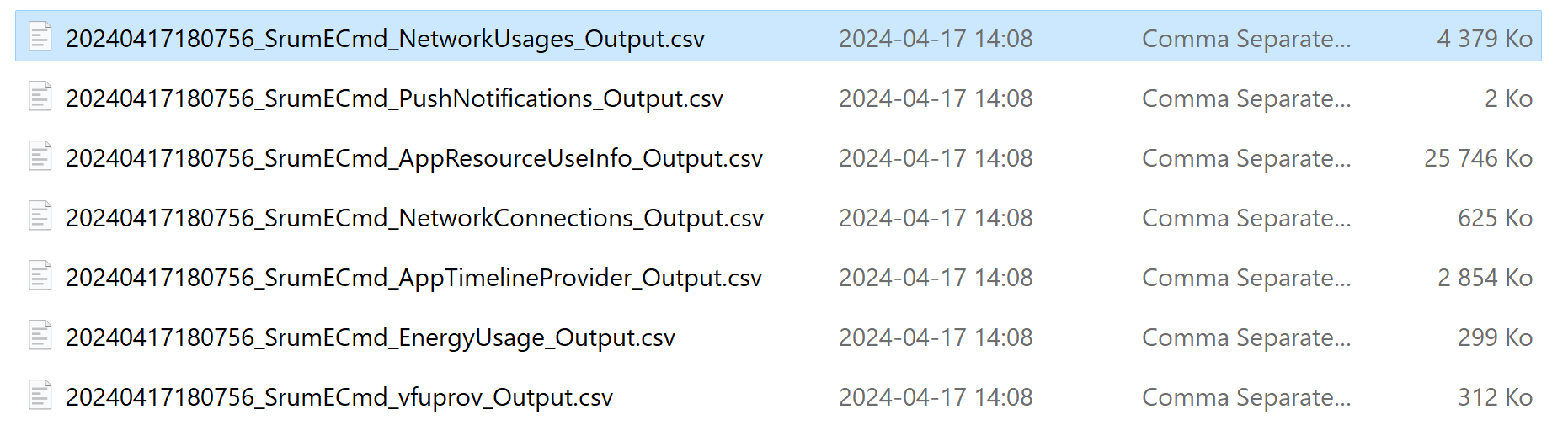

Allons-y avec la façon la plus simple d’utiliser l’outil via l’invite de commandes: SrumECmd.exe -f « ./SRUDB.dat » –csv « ./ »

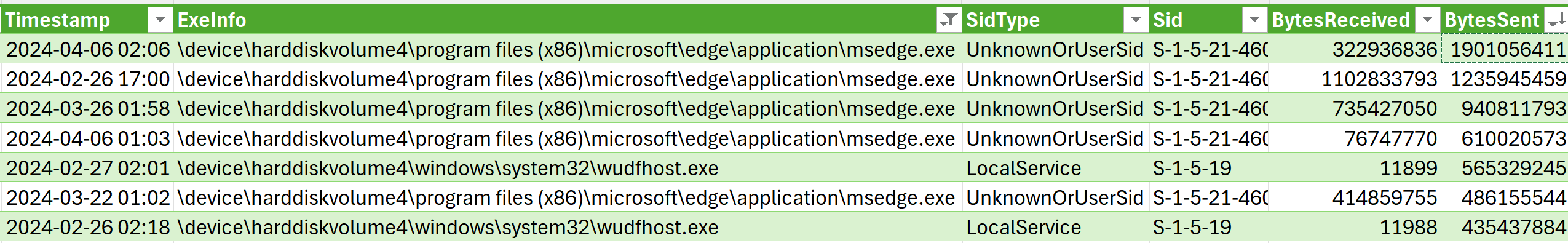

On peut maintenant voir que le processus ayant le plus gros volume de trafic est msedge.exe. Dans mon cas, je ne suis pas surpris, je n’aurais pas aimé y retrouver calc.exe . En regardant ces résultats oui on trouve vite le volume le plus important, mais également la date ce qui permettra d’être plus précis dans nos recherches. Par exemple, j’irais chercher l’historique Web du navigateur Edge et vérifierais directement ce qui se passait le 6 avril 2024 à 02:06.

J’espère que cette information à propos du SRUM vous aidera à économiser du temps dans vos investigations!

Voici quelques ressources additionnelles pertinentes qui parlent du SRUM:

- SRUM: Forensic Analysis of System Resource Utilization Monitor (magnetforensics.com)

- System Resource Utilization Monitor – SANS Internet Storm Center

- Digging into the System Resource Usage Monitor (SRUM) :: Velociraptor – Digging deeper!

- Forensic implications of System Resource Usage Monitor (SRUM) data in Windows 8 – ScienceDirect