Menace interne et exfiltration de données

Menace interne

Une menace interne dans une entreprise fait référence à tout risque potentiel qui provient de l’intérieur de l’organisation. Ces menaces peuvent provenir de personnes ayant des liens avec l’entreprise, telles que les employés, les consultants (qui ont bien souvent les mêmes droits que les employés réguliers) ou encore les fournisseurs jusqu’à un certain point. Les menaces internes peuvent être intentionnelles ou non intentionnelles, ce n’est pas rare que dans ces situations, on se rende compte qu’il s’agit à la base de négligence ou de mauvaise cyberhygiène. Personnellement, sur la multitude de cas sur lesquels j’ai travaillé dans ma carrière, je pourrais compter sur mes deux mains le nombre de fois qu’il s’agissait de gens avec de réelles mauvaises intentions.

À titre d’exemple, voici quelques types de menaces internes: fraude, divulgation ou exfiltration de données confidentielles, sabotage, violation de politique, abus des privilèges, délit d’initié.

Pourquoi prendrais-je le temps de parler de menace interne dans ce tutoriel? La majorité des organisations vont se concentrer sur la protection de leur périmètre externe et de leurs vulnérabilités en se disant que maintenant qu’il y a un bon bouclier en place et que les pirates ne peuvent plus entrer facilement, mais on oublie souvent que le loup peut déjà être dans la bergerie. Autrement dit, il est possible d’avoir mis un peu moins d’effort sur la protection des actifs à l’intérieur de notre périmètre que ce soit des contrôles préventifs ou même d’avoir de la visibilité sur les activités des utilisateurs de l’environnement facilitant ainsi le travail de la personne mal intentionnée (ou non).

Exfiltration de données

Au Québec, on pense tout de suite au cas de Desjardins lorsqu’on parle de « fuite de données ». L’ampleur de celle-ci marque l’esprit, mais comme je dis toujours, c’est arrivé à d’autres et ça va continuer d’arriver, on les voit seulement davantage car on possède maintenant des outils permettant d’avoir une meilleure visibilité. (Je n’ose même pas imaginer toute l’information qui est sortie des plus petites entreprises dans les dernières années sans que personne ne le remarque puisque le volume était plus bas)

Je vous suggère cette courte lecture qui explique très bien un cas de menace interne en lien avec de l’exfiltration de données: Communiqué : Un ensemble de lacunes a donné lieu à la fuite massive de données chez Desjardins – Commissariat à la protection de la vie privée du Canada ainsi que le rapport comportant beaucoup plus de détails Conclusions en vertu de la LPRPDE no 2020-005 : Enquête sur la conformité à la LPRPDE de Desjardins suite à l’atteinte aux mesures de sécurité des renseignements personnels entre 2017 et 2019 – Commissariat à la protection de la vie privée du Canada. (C’est selon-moi le document public qui fourni le plus de détails pertinents et qui ne tombe pas dans le sensationnalisme / hypothèses)

Donc si on revient à nos moutons, vous devriez avoir bien compris avec cette lecture que lorsqu’on parle d’exfiltration de données, on parle d’un transfert des données à l’intérieur du périmètre de l’entreprise vers l’extérieur. Là où se trouve le vrai danger, l’organisation n’aura plus aucun contrôle sur ces données et en perdra la trace. Certains peuvent arguer que s’il n’y a pas de preuve que ces données ont été utilisées, ce n’est pas si grave et qu’il ne s’agit pas d’un incident (donc pas de déclaration réglementaire), par contre, je crois que toute personne raisonnable peut assumer qu’une fois sorties du périmètre corporatif, les données doivent être considérées comme compromises. Il n’y a pas de peut-être.

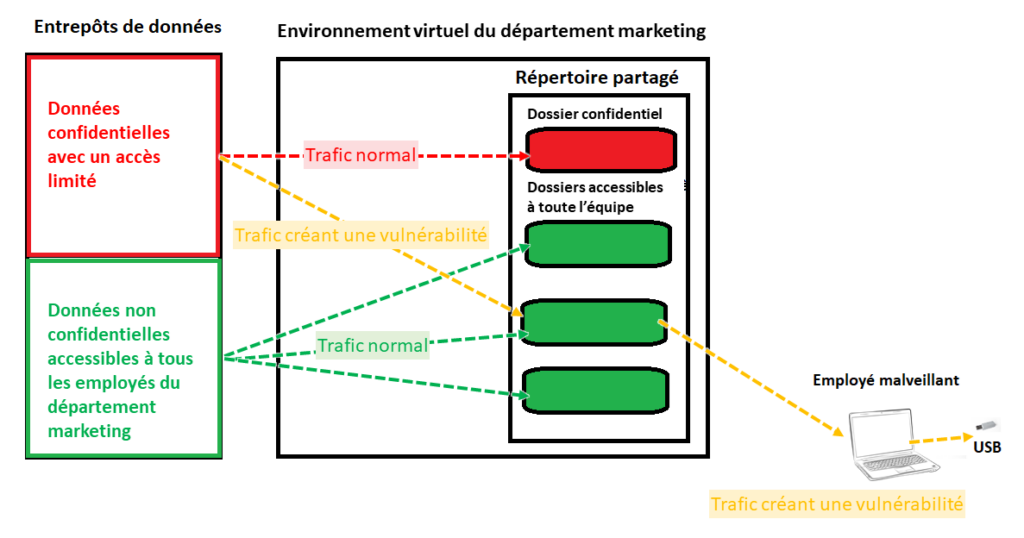

Dans le rapport mentionné précédemment, un schéma expliquait bien un enjeu commun des entreprises concernant l’accès aux données. Bien souvent, des droits spécifiques sont requis afin d’accéder à tel type de données (confidentielles par exemple) et sans ceux-ci, vous aurez seulement accès à une partie des données qui sont inoffensives. Par contre, si quelqu’un ayant les droits copie et transfert des données dans un dossier partagé et que d’autres personnes y ont accès, le chrono démarre pour que quelqu’un se rende compte qu’il possède maintenant les deux clés requises pour bâtir une liste de données ayant une vraie valeur et qui pourrait avoir un sérieux impact pour l’organisation.

Par la suite, il y a différents vecteurs qui peuvent être utilisés pour arriver à ses fins lorsque l’on désire exfiltrer des données, même si nous garderons le cap sur les appareils de stockages amovibles dans ce tutoriel, voici quelques autres exemples: sites Web d’hébergement infonuagique, service FTP/SFTP distant, tunnel chiffré, applications de messageries (Slack, Discord, etc.), appareils de stockages (USB, DVD, etc.). La liste pourrait être plus longue.

D’ailleurs, c’est un avis personnel, mais le plus difficile est probablement de se protéger contre les services Web permettant le téléversement de fichiers. Il existe des solutions commerciales pour déchiffrer le trafic et d’ainsi assurer une meilleure protection, mais ce n’est pas infaillible et il faut un ensemble de mesure de protection afin de rendre ceci efficace (contrôle applicatif, déchiffrement du trafic sur l’ensemble des protocoles, bonne catégorisation des sites Web via vos outils, etc.), on parle d’un travail colossal.

Maintenant, vous devriez avoir une meilleure idée de ce que signifie « menace interne » et ce que l’on veut dire par exfiltration de données. La prochaine partie de ce tutoriel vous permettra de mettre en place une visibilité accrue sur les événements en lien avec les appareils de stockages amovibles.

Informations additionnelles