Les codes QR pour déjouer vos défenses antihameçonnage.

- Publié par Jean-François Brouillette

- Catégories Cybersécurité

- Date 12 novembre 2023

- Commentaires 0 commentaire

La menace de l'heure: pour l'instant.

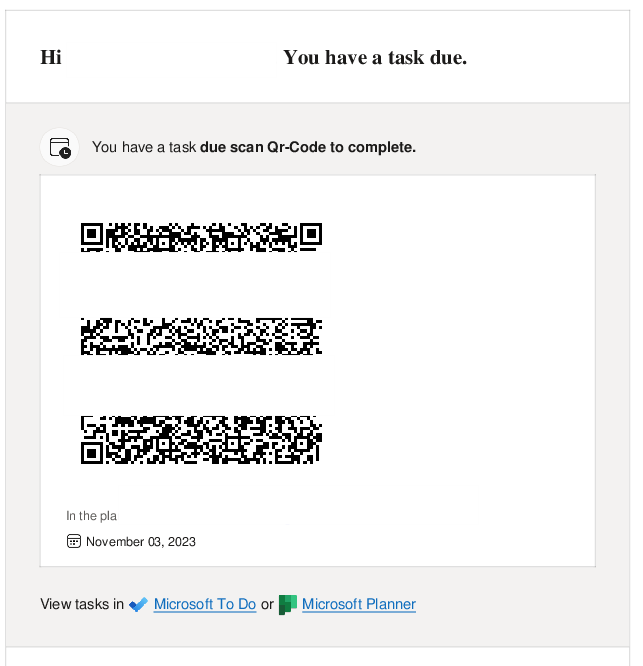

Dans les derniers mois, une tendance semble se dessiner avec la hausse fulgurante des courriels d’hameçonnage (phishing) qui utilisent des codes QR pour contourner les solutions de cybersécurité en place. Cette technique s’est vue donner le nom de « Quishing » ou encore « Qishing ». De quelle façon les acteurs malicieux y arrivent-ils ? En s’assurant que l’utilisateur doive prendre son téléphone mobile pour lire le code.

Quand on y pense, c’est brillant. La majorité des employés d’une organisation n’aura pas de téléphone corporatif qui journalise et analyse les liens visités, ces employés devront utiliser leur propre téléphone pour ouvrir le code QR et il ne laissera donc aucune trace pour les équipes de sécurité pour qu’ils soient en mesure de déterminer s’ils ont accédé au lien malicieux ou non.

Comment vérifier si un utilisateur s'est fait avoir?

Comme toutes les activités se passeront en dehors des systèmes de votre organisation, probablement que la seule chance que vous avez de détecter si un utilisateur s’est fait avoir est de vérifier vos journaux de connexions.

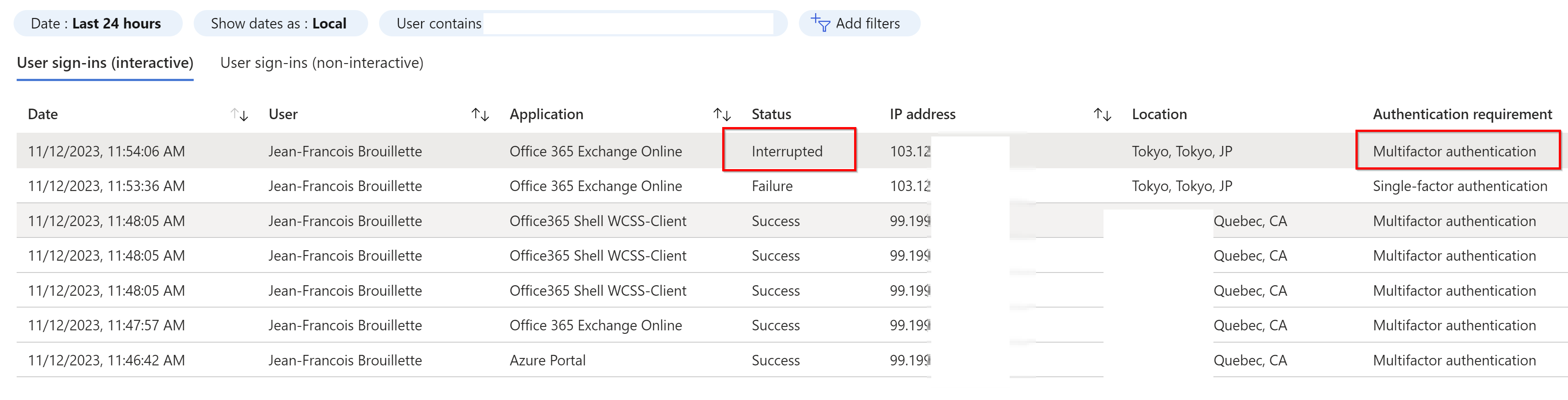

Dans l’exemple suivant, on peut voir qu’une connexion semble suspecte: elle ne provient pas du pays où se situe l’utilisateur normalement et il y a eu échef à l’étape d’authentification multifacteur.

Ça pourrait être également une connexion fonctionnelle (advenant qu’il n’y ai pas de MFA en place, d’accès conditionnel ou même que l’utilisateur aurait approuvé la demande d’authentification par mégarde). Regardez les signes suivants:

- Est-ce que le pays ou la ville correspondent à celles où l’employé se situe normalement?

- Y a-t-il des connexions simultanées à plusieurs endroits différents où il serait « impossible » d’être en même temps dans la même journée? (ex.: une connexion à Montréal et des autres 5 minutes par la suite en France)

- Est-ce que le « User-Agent » dans les journaux de connexions correspond à un outil connu d’automatisation de requêtes?

Ce ne sont que des exemples, par contre, une simple analyse des journaux de connexion pourrait vous indiquer que l’utilisateur a été compromis.

Comment se protéger?

Il n’y a pas de solution magique et le tout dépend de votre propre contexte, mais vous pouvez considérer les éléments suivants:

- Mettre en place de l’authentification multifacteur;

- Mettre en place des règles d’accès conditionnels;

- Sensibiliser les utilisateurs à ce type de menace;

- Configurer les intégrations de vos outils de cybersécurité pour intégrer les journaux d’Office 365 et Azure. (Audit et authentification)

- Effectuez des activités de chasse aux menaces en lien avec la compromission des comptes utilisateurs (via les journaux de vos solutions qui permettent l’authentification à vos comptes d’entreprise via l’externe)

Comme à l’habitude, parlez de ces défis avec vos équipes de cybersécurité. Elles sont les mieux placées pour évaluer la menace dans votre environnement et s’assurer de prendre les bonnes actions pour assurer votre protection.

Informations complémentaires

La carrière de Jean-François a débuté dans la gestion de systèmes informatiques il y a un peu plus d’une dizaine d’années avant de se spécialiser en cybersécurité. Il a passé quelques années à agir à titre de consultant et à répondre à des situations de crises à travers le monde dans des organisations d’envergures lors de cyberattaques. Jean-François s’est ensuite joint à l’équipe de la Banque Nationale du Canada afin d’appuyer leur équipe de cyberdéfense et aider à faire progresser la pratique de réponse aux cyberincidents. Sa motivation a toujours été de contribuer, en utilisant ses compétences, à prévenir les cyberattaques et de compliquer, le plus possible, la vie des cybercriminels.

Vous pourriez également aimer

5 conseils en cybersécurité pour les PME

Il y a déjà quelques semaines se terminait la semaine de formations et conférences du Hackfest. Bien que toujours pertinent et appréciable, cette année était particulière pour moi puisque Cyber Formation Québec (CFQ) a offert sa première formation en présentiel …

Je sors d’une présentation dans laquelle il était sujet de protection contre les attaques de type « déni de service distribué ». Malgré que la principale solution exposée par les présentateurs m’était déjà connue, j’ai tout de suite réfléchi à …

Protégez-vous des menaces émergentes: bloquez les nouveaux domaines.

Lorsque vos équipes de cybersécurité analysent les menaces auxquelles vous faites face, je serais prêt à mettre un 2$ que bien souvent lorsqu’un logiciel malveillant s’exécute ou qu’un lien suspect est cliqué, il y a un nom de domaine récemment …