Comment les pirates obtiennent vos coordonnées?

- Publié par Jean-François Brouillette

- Catégories Cybersécurité

- Date 3 novembre 2023

- Commentaires 0 commentaire

Petite mise en contexte

Dans les dernières années, j’ai eu à investiguer un bon nombre de cyberincidents en lien avec des courriels. Une fois, j’étais chez un client et par hasard je suis tombé sur un fichier qui contenait beaucoup trop de données liées aux courriels corporatifs dans un dossier temporaire sur un poste de travail. C’est là que j’ai compris qu’une application collectait celles-ci et les envoyait par la suite à un service en ligne.

L’objectif de cet article est de vous sensibiliser à cette situation ainsi que de vous fournir une idée des solutions possibles pour réduire au maximum l’exposition des informations de contact de votre organisation sur Internet qui pourraient être utile aux acteurs malicieux afin de mener une attaque ayant une grande chance de réussite.

Je parle beaucoup de ZoomInfo dans cet article, c’est simplement que c’est le service en ligne que j’ai été en mesure d’analyser par moi-même et je peux donc me permettre de relater des informations puisque je les sais véridiques. Il existe d’autres services qui permettent d’obtenir des coordonnées et informations diverses sur une organisation, cependant, je suggère d’en discuter davantage avec vos équipes de cybersécurité afin d’établir un plan de match pour mesurer la problématique potentielle dans votre propre environnement.

Hop, on s'attaque au sujet!

Lorsque vous recevez un courriel d’hameçonnage (phishing), vous vous êtes probablement déjà demandé de quelle façon un acteur malicieux aurait été en mesure d’obtenir vos coordonnées. C’est possible que vous ayez une bonne cyberhygiène et que vous ne laissiez pas trainer votre adresse courriel professionnelle partout. Pourtant vous et plusieurs de vos collègues êtes soudainement pris d’assaut par des campagnes d’hameçonnage. Il y a une multitude de raisons qui pourraient l’expliquer, mais allons-y avec un exemple concret qui touche probablement l’ensemble des organisations possédant des équipes de ventes ou d’individus qui doivent communiquer avec d’autres organisations sans posséder leurs coordonnées.

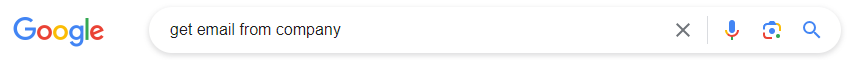

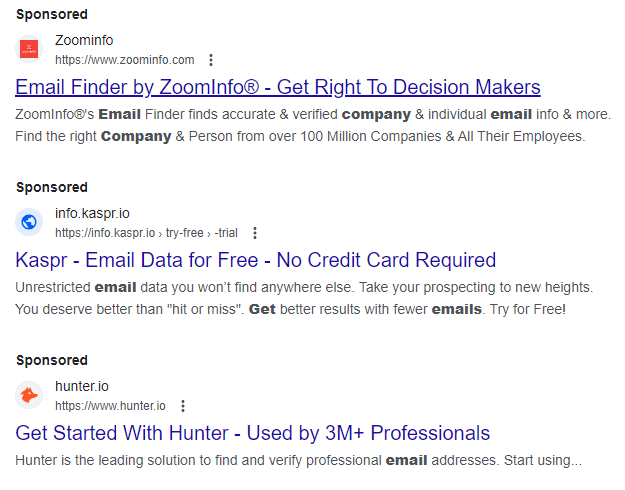

Une simple requête sur un moteur de recherche afin de trouver des coordonnées d’une personne dans une entreprise démarrera la grande aventure du partage de vos propres informations et celles de vos collègues (et cela bien souvent sans que vous le vouliez). Examinons les premiers résultats et publicités qui sont affichés.

Dans certains cas, ce genre de service, prenons le cas de ZoomInfo, vous permettra d’accéder à leur bottin de contacts en échange du téléchargement de leur outil « gratuit ». En général, les gens ne se posent pas trop de questions sur ce qu’ils installent lorsqu’ils sont si proches d’obtenir le résultat désiré. C’est ainsi qu’en installant l’outil de ZoomInfo, cet individu partagera une panoplie de données personnelles ainsi que celles appartenant à l’organisation.

- En-têtes des courriels

- La liste de vos contacts dans Microsoft Outlook

- Les signatures courriel

- Le sujet des courriels reçus et envoyés

- Plusieurs autres métadonnées.

En résumé, ZoomInfo collecte pratiquement toutes vos informations transigeant par Outlook, à l’exception du contenu des courriels, heureusement. Vous voyez maintenant de quelle façon ces types de services réussissent à obtenir autant de coordonnées et d’informations sur une compagnie. Toutes les signatures de vos collègues, leurs titres, leurs numéros de téléphone, leurs adresses de messagerie, etc. sont maintenant potentiellement disponibles aux clients de ZoomInfo.

Bien entendu, ZoomInfo n’est pas le seul service dans ce domaine, et la plupart utiliseront un stratagème similaire, en téléchargeant et acceptant les conditions, les utilisateurs permettent bien souvent ce partage de données sans que ce soit leur intention. Les pirates n’ont besoin que d’un compte sur ce service pour exporter une liste de courriels ou encore aller cibler le chef de la comptabilité de votre organisation avec un courriel personnalisé et crédible qu’il aura généré grâce aux informations obtenues.

Quoi faire pour retirer mes informations?

- Rendez-vous sur le site Web du service en ligne exposant vos informations et cherchez une section mentionnant le retrait de celles-ci. Dans le cas de ZoomInfo, il vous sera possible de retirer de façon individuelle ces données et également au niveau de l’organisation au complet si vous êtes un responsable autorisé.

- Sensibilisez vos équipes à ne pas utiliser ce genre de service sans que vos équipes de cybersécurité n’aient été en mesure d’en évaluer le risque. Le dicton dit: si c’est gratuit, c’est vous le produit.

Pour aller plus loin

Lors de mes vérifications initiales sur ce sujet en 2021, j’avais déniché cet article très détaillé qui fournissait des informations techniques m’ayant permis d’enligner mes recherches dans la bonne direction. En espérant que cela puisse également vous être utile!

Lien vers l’article: Hunt threats now to seal your leaks | by Christy Rucci | Medium

Si vous avez des commentaires ou des questions je suis disponible pour y répondre, n’hésitez pas à me contacter via le formulaire de contact ou directement sur LinkedIn.

La carrière de Jean-François a débuté dans la gestion de systèmes informatiques il y a un peu plus d’une dizaine d’années avant de se spécialiser en cybersécurité. Il a passé quelques années à agir à titre de consultant et à répondre à des situations de crises à travers le monde dans des organisations d’envergures lors de cyberattaques. Jean-François s’est ensuite joint à l’équipe de la Banque Nationale du Canada afin d’appuyer leur équipe de cyberdéfense et aider à faire progresser la pratique de réponse aux cyberincidents. Sa motivation a toujours été de contribuer, en utilisant ses compétences, à prévenir les cyberattaques et de compliquer, le plus possible, la vie des cybercriminels.

Vous pourriez également aimer

5 conseils en cybersécurité pour les PME

Il y a déjà quelques semaines se terminait la semaine de formations et conférences du Hackfest. Bien que toujours pertinent et appréciable, cette année était particulière pour moi puisque Cyber Formation Québec (CFQ) a offert sa première formation en présentiel …

Je sors d’une présentation dans laquelle il était sujet de protection contre les attaques de type « déni de service distribué ». Malgré que la principale solution exposée par les présentateurs m’était déjà connue, j’ai tout de suite réfléchi à …

Protégez-vous des menaces émergentes: bloquez les nouveaux domaines.

Lorsque vos équipes de cybersécurité analysent les menaces auxquelles vous faites face, je serais prêt à mettre un 2$ que bien souvent lorsqu’un logiciel malveillant s’exécute ou qu’un lien suspect est cliqué, il y a un nom de domaine récemment …